Forgez le monde de demain avec intelligence et conscience.

Technologie avancée, Vision humaine : Ensemble, créons l’avenir.

Développez votre potentiel avec les innovations de demain.

Blockchain et Projets Futurs

Découvrir les innovations en blockchain et liées à l’IA.

Partez à la découverte des nouvelles frontières de la blockchain et de l’IA et de mes projets innovants pour l’avenir.

Cybersécurité

Découvrir la sécurité des données numériques.

Explorez le domaine de la cybersécurité à travers mon engagement pour une informatique sûre et respectueuse de la vie privée.

Technologie et Innovation

Découvrir la vision d’une technologie avancée.

Plongez dans l’univers de l’innovation technologique et découvrez comment je façonne l’avenir de la Tech avec responsabilité.

Engagement pour les Logiciels Libres et l’informatique responsable

Découvrir l’informatique responsable.

Voyagez à travers mon engagement envers les logiciels libres et l’OpenSource, reflétant une technologie ouverte et accessible.

Développement Personnel et Bien-être

Découvrir la relaxation bio-dynamique, la PNL, les techniques d’optimisation du potentiel

Découvrez comment j’allie développement personnel, professionnel et entrepreneuriat, en explorant des techniques pour un équilibre total.

Entrepreneuriat et Accompagnement

Découvrir le parcours vers l’entrepreneuriat réussi.

Embarquez dans un voyage entrepreneurial enrichissant et découvrez comment j’inspire et guide les futurs entrepreneurs.

« Technologie avancée, Vision humaine : Ensemble, créons l’avenir. »

Transformez l’avenir : Technologie et Humain réunis.

Philosophie Professionnelle : Au cœur de la philosophie de Stéphane se trouve une conviction profonde : la technologie doit être à la fois innovante et responsable. Il croit fermement que les avancées technologiques doivent respecter les libertés individuelles et garantir la sécurité des personnes et des organisations. Pour Stéphane, l’informatique n’est pas juste un outil, mais un moyen d’enrichir la société et d’améliorer la vie des individus. Sa passion pour le développement personnel et le bien-être s’intègre naturellement dans cette vision, formant un équilibre unique entre technologie de pointe et humanisme.

Innovez, Sécurisez, Prospérez : Votre voyage technologique commence ici.

Intervention dans plus de 750 organisations, tpe, pme, grand compte et instITutions

Années d'activité en independant

+ de 70 projets menés à bien

Testimonials

«

J’ai eu la chance de travailler aux côtés de Stéphane Morico qui exerce son métier avec passion. »

SMRC SERVICES SAS

790964944 RCS GRENOBLE

FRANCE

Mes articles et publications

L’Union Européenne Adopte une Législation Historique sur l’IA

Dans un monde où l’intelligence artificielle (IA) devient de plus en plus omniprésente, l’Union européenne a pris une initiative décisive. Le 9 décembre 2023, après d’âpres négociations, un accord historique est conclu entre les États membres de l’UE et le Parlement européen : le « AI Act », une législation ambitieuse pour réguler l’IA.

Ce récit débute dans les couloirs animés des institutions européennes, où le commissaire Thierry Breton et d’autres responsables politiques s’engagent dans un marathon de 38 heures de négociations. Leur objectif est clair : élaborer un cadre juridique pour une IA éthique et sûre, respectant les droits fondamentaux des individus et des entreprises.

Le cœur de cette législation concerne les modèles de fondation comme ChatGPT et les systèmes d’IA à usage général. Ces technologies, désormais au centre de notre quotidien, devront se conformer à des obligations de transparence strictes avant leur mise sur le marché. Les entreprises devront fournir une documentation technique détaillée et respecter le droit d’auteur de l’UE, tout en diffusant des résumés explicatifs sur le contenu utilisé pour la formation de ces systèmes.

Un chapitre crucial de cette nouvelle est consacré à l’utilisation controversée de la reconnaissance faciale. L’accord interdit l’utilisation arbitraire de la reconnaissance faciale et d’autres systèmes de catégorisation biométrique pour inférer des croyances ou des traits ethniques. Toutefois, des dérogations sont prévues pour les forces de l’ordre, leur permettant d’utiliser la reconnaissance faciale en temps réel dans le cadre de la lutte contre le terrorisme et la criminalité grave.

Les sanctions en cas de non-respect de cette législation sont sévères : les entreprises technologiques risquent des amendes allant jusqu’à 7% de leur chiffre d’affaires mondial.

Cette législation, bien que saluée comme un pas en avant, n’est pas exempte de critiques. Des groupes de défense des droits numériques expriment leur inquiétude, notamment en ce qui concerne la légalisation de la reconnaissance faciale en direct dans l’espace public.

Finalement, cette législation, prévue pour entrer en vigueur au début de l’année suivante, pourrait bien servir de modèle pour d’autres gouvernements cherchant à équilibrer les avantages de l’IA avec la nécessité de mettre en place des garde-fous.

Ainsi, dans une ère de progrès technologique rapide, l’Europe se positionne comme un leader mondial dans la régulation de l’intelligence artificielle, cherchant à naviguer entre innovation et éthique.

Stéphane Morico : Analyse de risques et recherches en cybersécurité

Il y a trois ans et demi, après 13 ans de consulting en sécurité opérationnelle, conception et r&d, j’ai pris la décision de me consacrer exclusivement à la sécurité organisationnelle.

Ce choix a représenté un tournant significatif dans ma carrière, me permettant de me spécialiser davantage dans ce domaine essentiel.

Certifié ISO 27005, je conduis aujourd’hui des analyses de risques et prestations de gestion de risques dans le domaine de la cybersécurité sur des technologies, des applications, des processus, offrant une évaluation complète des menaces potentielles, de l’impact et de la vraisemblance, ainsi que des propositions concrètes de remédiation. Je participe à l’intégration et au suivi de la sécurité dans les projets.

Les avantages de l’analyse de risque en cybersécurité sont nombreux.

Elles permettent aux organisations de prendre conscience des menaces potentielles qui pèsent sur leurs activités, d’anticiper les risques, d’y remédier efficacement, de justifier des budgets et de réduire les coûts liés aux incidents imprévus, d’optimiser l’allocation des ressources.

Elles permettent aussi aux organisations de renforcer leur résilience face aux perturbations, de gérer leur réputation et de se conformer aux exigences réglementaires.

L’analyse de risque en cybersécurité est un outil puissant pour les organisations qui cherchent à anticiper, gérer et optimiser leur performance numérique tout en minimisant les impacts négatifs des événements imprévus.

Mes connaissances et mon expérience me permettent aussi de proposer des analyses et recherches très détaillées sur l’utilisation, la sécurisation et l’exploitation de certaines technologies ou applications spécifiques et d’en apprécier la robustesse ou les risques.

Au vue du nombre croissant de demandes d’intervention ou d’information liées à la publication de récents posts linkedin, je tiens à préciser que je suis actuellement en poste et sous contrat.

Mon temps de disponibilité est donc très limité et je ne peux répondre à toutes les nouvelle demandes pour le moment.

Je vous invite cependant à me suivre et à profiter de mes publications 🙂

Mon réseau se tiens également à votre disposition et je serai très heureux de vous mettre en relation avec le bon interlocuteur et expert en cybersécurité si besoin.

Amicalement,

MS

Vulnérabilités dans les processeurs Intel et AMD

Les chercheurs Mathe Hertogh, Sander Wiebing et Cristiano Giuffrida de l’Université Vrije à Amsterdam ont mené une étude novatrice qui expose des vulnérabilités dans les processeurs Intel et AMD.

Leur recherche présente une nouvelle méthode d’attaque, exploitant la traduction d’adresses non canoniques, pour mettre en lumière des faiblesses dans le masquage d’adresse linéaire au coeur même des processeurs.

Leur méthode repose sur l’utilisation de gadgets Spectre « non masqués ».

Leaky Address Masking: Exploiting Unmasked Spectre Gadgets with Noncanonical Address Translation

void classical_gadget(long *secret) {

array[(*secret & 0xff) * 4096];

}

Ces gadgets, une fois exploités, permettent d’effectuer des attaques Spectre malgré les mesures de sécurité existantes.

L’attaque se concentre sur la manipulation des adresses mémoire pour accéder à des données normalement sécurisées.

L’impact de cette vulnérabilité est significatif, car elle peut permettre à un attaquant d’accéder à des informations sensibles et compromettre la sécurité des systèmes informatiques.

Cela soulève des préoccupations importantes pour les utilisateurs des processeurs Intel et AMD, notamment dans des environnements où la sécurité des données est cruciale.

En réponse à ces découvertes, les chercheurs proposent des stratégies de mitigation. Ces mesures visent à réduire le risque et l’impact potentiel de telles attaques, offrant des moyens pour renforcer la sécurité contre les vulnérabilités Spectre.

La recherche de Hertogh, Wiebing et Giuffrida représente donc un progrès significatif dans la compréhension et la protection contre les attaques Spectre dans les systèmes informatiques modernes.

Trois solutions sont proposées pour remédier aux attaques SLAM :

1. Restauration des vérifications de canonicalité (Niveau noyau) : Bloquer l’utilisation des fonctionnalités Intel LAM / AMD UAI par les processus non privilégiés, rétablissant les contrôles de canonicalité pour limiter l’exploitation par SLAM.

2. Extension des sémantiques SMAP (Niveau noyau): Étendre SMAP à la traduction d’adresses pour empêcher leur utilisation depuis le noyau, limitant ainsi le canal clandestin de SLAM.

3. Mitigation de l’exploitation des gadgets (Noyau et processeur): Annoter les gadgets avec des opérations comme `lfence` ou SLH et adapter la conception des futurs processeurs pour restreindre le traitement des branches indirectes.

Ces solutions offrent un équilibre entre la réduction des risques d’exploitation et la performance du système, tout en tenant compte des défis liés à l’identification et à la mitigation des gadgets Spectre exploitables.

le papier https://lnkd.in/dPUAe6tK

le code

https://lnkd.in/dGBV-ZS6

la page web https://lnkd.in/dTK2nMkw

PyTorch, une bibliothèque de machine learning open-source

Développée principalement par le laboratoire de recherche en intelligence artificielle de Facebook, FAIR, PyTorch est une bibliothèque de machine learning open-source incontournable.

Sa popularité repose sur sa capacité à faciliter les applications d’apprentissage automatique, en particulier dans le domaine exigeant des réseaux de neurones profonds.

Conçue avec une approche intuitive, cette bibliothèque se distingue par sa facilité d’utilisation et sa flexibilité, permettant aux utilisateurs de modeler l’apprentissage automatique avec une aisance remarquable.

Son style de programmation impératif, traitant les opérations étape par étape, rend PyTorch particulièrement accessible et aisé à déboguer.

L’une des fonctionnalités clés de PyTorch est son système ‘autograd’, un outil d’automatisation pour la différentiation et le calcul des gradients, essentiel dans l’entraînement des réseaux de neurones.

De plus, sa capacité à utiliser les GPUs pour l’accélération des calculs est un atout majeur, surtout pour le traitement de volumineuses données et de modèles complexes.

PyTorch excelle également dans l’intégration avec d’autres bibliothèques et outils essentiels du domaine de l’IA et du data science, tels que NumPy, SciPy et Matplotlib, facilitant ainsi un large éventail d’applications.

Sa réputation dans la recherche académique et les applications industrielles est bien établie, grâce à sa puissance et à sa flexibilité.

Elle est particulièrement prisée pour sa capacité à construire des modèles d’intelligence artificielle complexes et innovants.

Voici un exemple de code qui apprends depuis un dossier pdf et réponds à vos questions.

import os

import PyPDF2

from transformers import AutoTokenizer, AutoModelForQuestionAnswering

from transformers import pipeline

def extract_text_from_pdf(pdf_path):

with open(pdf_path, ‘rb’) as file:

reader = PyPDF2.PdfFileReader(file)

text = »

for page in range(reader.numPages):

text += reader.getPage(page).extractText()

return text

def extract_text_from_directory(directory_path):

texts = []

for filename in os.listdir(directory_path):

if filename.endswith(‘.pdf’):

pdf_path = os.path.join(directory_path, filename)

texts.append(extract_text_from_pdf(pdf_path))

return » « .join(texts)

tokenizer = AutoTokenizer.from_pretrained(« bert-large-uncased-whole-word-masking-finetuned-squad »)

model = AutoModelForQuestionAnswering.from_pretrained(« bert-large-uncased-whole-word-masking-finetuned-squad »)

qa_pipeline = pipeline(‘question-answering’, model=model, tokenizer=tokenizer)

def answer_question(question, context):

return qa_pipeline({‘question’: question, ‘context’: context})

directory_path = ‘chemin/vers/votre/répertoire’

all_pdf_text = extract_text_from_directory(directory_path)

question = « Quelle est la question à poser? »

print(answer_question(question, all_pdf_text))

Sécurité des systemes satellitaires

Voici le document « An exploratory analysis of the last frontier: A systematic literature review of cybersecurity in space » par Georgios Kavallieratos et Sokratis Katsikas, une revue systématique sur la cybersécurité dans l’espace.

Il aborde les menaces, les vulnérabilités et les contre-mesures relatives aux infrastructures spatiales et aux satellites.

Cette étude catégorise et analyse les recherches existantes, identifie les résultats clés et propose des orientations pour la recherche future afin d’améliorer la cybersécurité des actifs spatiaux.

Les sujets principaux comprennent les menaces cybernétiques pour les satellites, les risques potentiels et les contre-mesures techniques et légales disponibles.

Dans le document, les risques évoqués concernant la cybersécurité dans l’espace incluent l’interception et la perte de données de capteurs, le piratage et l’utilisation de commandes non autorisées, ainsi que les injections de code malveillant.

Ces risques sont considérés comme les plus critiques.

D’autres risques de niveau élevé comprennent le déni de service, l’injection de capteurs et le brouillage.

Les risques de niveau moyen incluent l’espionnage, les attaques de type replay et la manipulation de données.

Concernant les contre-mesures, plusieurs stratégies de sécurité pour les satellites ont été analysées.

La plupart des contre-mesures sont liées aux fonctions de protection, de détection et de réponse, conformément à la classification du NIST CSF.

Les catégories de cyber-risques identifiées incluent le détournement de signal, la manipulation de données, la sensibilisation à la situation spatiale, la tromperie, la prise de contrôle, le déni de service, le phishing et l’appâtage.

De quoi mener à bien, compléter ou amorcer une belle analyse de risque sur la sécurité des systèmes satellitaires et œuvrer à leur sécurisation 🙂

Accès au document : https://www.sciencedirect.com/science/article/pii/S1874548223000537

Sécurité des modems 5g

Le 7 décembre 2023, des chercheurs de l’Université de Technologie et de Design de Singapour et de l’I2R A*STAR ont dévoilé dans « 5GHOUL » 14 vulnérabilités critiques dans les modems 5G, affectant les modèles Qualcomm et MediaTek.

Ces failles soulèvent de graves préoccupations pour la sécurité des dispositifs et réseaux 5G.

Bref aperçu des 14 vulnérabilités :

1. Allocation PUSCH Invalide : Provoque un déni de service (DoS) en perturbant l’allocation des ressources pour le canal montant.

2. Message NAS RRC Vide : Entraîne un DoS en interrompant les communications essentielles.

3. Configuration RRC Invalide : Peut causer des interruptions, nuisant à la communication 5G.

4. Reconfiguration RRC Invalide : Mène à un DoS, affectant la continuité des services réseau.

5. PDU MAC/RLC Invalide : Problèmes dans les unités de données, causant un DoS.

6. PDU NAS Inconnu : L’envoi d’une unité de données non spécifiée résulte en un DoS.

7. Désactivation/Downgrade de la 5G via RRC : Permet la désactivation ou la rétrogradation de la 5G.

8. Configuration spCellConfig RRC Invalide : Entraîne un DoS en raison d’une configuration cellulaire spécifique incorrecte.

9. Configuration pucch CSIReportConfig RRC Invalide : Affecte les rapports de contrôle d’interférence, menant à un DoS.

10. Séquence de Données RLC Invalide : Perturbe la transmission des données, provoquant un DoS.

11. Configuration physicalCellGroupConfig RRC Tronquée : Problème dans la configuration cellulaire physique, causant un DoS.

12. Liste searchSpacesToAddModList RRC Invalide : Erreur affectant la connectivité et la recherche de cellules.

13. Configuration de Liaison Montante RRC Invalide : Nuit à la transmission des données montantes.

14. Configuration de Liaison Montante RRC Nulle : Affecte gravement la communication réseau avec un DoS.

Ces vulnérabilités mettent en lumière la complexité et les risques des réseaux 5G, nécessitant une vigilance accrue en matière de sécurité.

Étude complète publiée le 7 décembre https://asset-group.github.io/disclosures/5ghoul/

Vulnérabilité SSH

Le protocole SSH, largement utilisé, est confronté à une vulnérabilité importante.

Découverte par Keegan Ryan, Kaiwen He, George Arnold Sullivan et Nadia Heninger de l’UC San Diego et du MIT, cette faille est exposée dans leur étude « Passive SSH Key Compromise via Lattices ».

Ils démontrent qu’un attaquant passif peut, en cas de défaillance lors du calcul de signature, accéder aux clés RSA privées d’un serveur SSH.

Cette méthode exploite les paramètres de signature communs à SSH.

Les chercheurs ont utilisé une attaque basée sur des réseaux (lattices) pour récupérer les clés privées suite à une faute de signature.

Leur analyse ne se limite pas à SSH : les protocoles IKEv1 et IKEv2 sont également concernés.

Des centaines de clés compromises ont été découvertes, issues de plusieurs implémentations vulnérables.

Le papier est accessible ici : https://lnkd.in/eKdpQadP

La vulnérabilité décrite dans l’article « Passive SSH Key Compromise via Lattices » implique qu’un attaquant passif sur le réseau peut exploiter des fautes naturellement survenant lors du calcul de la signature SSH pour obtenir des clés hôtes RSA privées.

Cette méthode était auparavant jugée impossible, car les signatures SSH incluent des informations telles que le secret partagé Diffie-Hellman, généralement inaccessibles aux observateurs passifs.

Cependant, l’étude montre que les paramètres de signature couramment utilisés dans SSH sont susceptibles à une attaque par réseau (lattice) efficace, permettant de récupérer la clé privée en cas de faute de signature.

La subtilité de cette vulnérabilité réside dans son exploitation des fautes de calcul de signature, qui n’étaient pas auparavant considérées comme une menace significative dans la sécurité du protocole SSH.

La méthodologie des chercheurs implique l’analyse de la sécurité des protocoles SSH, IKEv1 et IKEv2 sous ces conditions, menant à la découverte de centaines de clés compromises dans diverses implémentations indépendantes.

Mesures de remédiation :

Les implémentations devraient valider les signatures avant de les envoyer.

Par exemple, OpenSSH, l’implémentation SSH la plus couramment observée dans les données, met déjà en œuvre cette contre-mesure car elle s’appuie sur OpenSSL pour générer des signatures.

OpenSSL a inclus des contre-mesures contre les attaques de faute RSA depuis 2001.

De plus, OpenSSH a déprécié le schéma de signature ssh-rsa dans sa version 8.8, publiée en septembre 2021.

Cette dépréciation n’élimine pas l’utilisation de RSA dans son ensemble, mais vise spécifiquement le type de signature ssh-rsa qui utilise la fonction de hachage SHA-1.

À la place, elle préconise des types de signature tels que rsa-sha2-256 et rsa-sha2-512, qui utilisent la fonction de hachage SHA-2.

L’utilisation de ssh-rsa reste cependant plus courant.

Le framework DisARM pour analyser et gérer la désinformation.

Le framework DisARM, dans le contexte de la guerre de l’information, est un outil développé pour analyser et gérer la désinformation.

Ses origines remontent à 2018, lorsqu’un groupe s’est réuni lors d’un atelier sur la guerre hybride.

En 2019, avec le soutien de diverses organisations, ce groupe a créé AMITT (Adversarial Misinformation Influence Tactics & Techniques) sous le MisinfoSec Standards Working Group et la Credibility Coalition.

En 2020, le Cogsec Collaborative a été formé, utilisant les méthodes AMITT/DISARM pour connecter des groupes de réponse et des outils

En collaboration avec The MITRE Corporation, connue pour son framework d’information sécuritaire ATT&CK, l’équipe a intégré des éléments de AMITT, qui avaient une synergie avec ATT&CK.

MITRE a ensuite développé SP!CE, un fork de AMITT, et les deux ont été fusionnés pour créer le framework open source DisARM.

Ce framework est désormais géré par la DISARM Foundation, créée en 2021, pour protéger et promouvoir ce ressource en tant qu’outil open source.

La désinformation prospère par exemple souvent dans des environnements où il y a un manque d’informations fiables ou un vide d’information.

Ce vide crée un terrain fertile pour les rumeurs, les théories du complot et les fausses informations, car les gens cherchent des réponses ou des explications aux événements ou situations incertains.

Les acteurs malveillants exploitent ce vide en diffusant des informations trompeuses ou manipulées pour influencer l’opinion publique, semer la confusion, ou atteindre des objectifs spécifiques.

Fournir des informations fiables et transparentes de manière proactive est donc crucial pour combattre la désinformation.

D’autres techniques avancées sont avancées dans le framework, en défensif comme en offensif.

Plus d’information sur www.disarm.foundation

Le cadre DISARM est aussi conçu pour lutter contre une variété de problèmes liés à l’information, allant au-delà de la désinformation.

Il englobe des concepts comme les opérations d’influence, la manipulation et l’interférence de l’information, et la désinformation d’origine étrangère.

Le nom « DISARM » reflète son objectif : « DIS- » pour désinformation, et « -ARM » pour l’analyse et la gestion des risques.

Ce cadre vise à établir un langage commun pour une défense efficace et une collaboration pour réduire l’impact des acteurs malveillants.

La désinformation est définie comme une tentative délibérée d’influencer la perception en présentant des informations incomplètes, incorrectes ou hors contexte.

Le cadre DISARM cherche à contrer la propagation et le ciblage hyper-spécifique de la désinformation, facilités par internet, qui représentent un défi majeur de notre temps.

Bypass EDR windows 10

Un bypass universel EDR a été découvert dans Windows 10, exploitant les mécanismes de surveillance des processus

Ce bypass permet à un processus malveillant de désactiver certains événements de sécurité, contournant ainsi les EDR.

Les EDR utilisent des techniques dans l’espace utilisateur et noyau pour la surveillance.

Le mécanisme ETW-Ti, crucial pour la surveillance, peut être partiellement désactivé par des processus avec privilèges spécifiques.

Cela permet à des programmes malveillants d’éviter la détection en désactivant la télémétrie avant d’agir.

Ces fonctions peuvent être par exemple PsIsProcessLoggingEnabled et EtwTiLogReadWriteVm, qui sont liées à la journalisation et à la surveillance des opérations de mémoire.

Microsoft est informé mais n’a pas modifié l’API sur Windows 10, probablement pour maintenir la compatibilité. Cela semble être fixé sous windows 11 cependant.

DNS Tunneling

Le DNS Tunneling utilise le protocole DNS, normalement employé pour relier les noms de domaine à leurs adresses IP.

Cette méthode est efficace car le trafic DNS est généralement peu restreint sur les réseaux informatiques, permettant ainsi aux attaquants de transmettre discrètement des données malveillantes.

Ils l’utilisent pour des actions comme le vol d’informations sensibles, le contrôle de malwares, ou la mise en place de canaux de communication cachés.

Détecter ces attaques requiert une surveillance attentive du trafic DNS.

Un signe révélateur peu être un déséquilibre entre les données envoyées (upload) et reçues (download).

Un volume anormal de données envoyées peut indiquer un DNS Tunneling, par exemple si ces données sont encodées en MIME, un format d’encodage souvent utilisé pour les emails mais inhabituel dans les requêtes DNS.

L’analyse du contenu des demandes DNS est également cruciale.

La recherche de données encodées ou atypiques peut aider à identifier les tentatives de DNS Tunneling.

De plus, le suivi des domaines associés à de telles activités peut aider à bloquer ou surveiller le trafic suspect.

Des outils de surveillance avancés sont également employés pour une analyse en profondeur du trafic réseau, permettant de détecter les comportements anormaux.

Ces techniques combinées aident à mieux identifier et contrer le DNS Tunneling, protégeant ainsi les réseaux informatiques contre ces types d’attaques sournoises qui exploitent les politiques de sécurité moins rigoureuses sur le trafic DNS.

BLUFFS: Bluetooth Forward and Future Secrecy Attacks and Defenses

Une nouvelle étude sur la securité bluetooth publiée par Daniele Antonioli ce 27 novembre 2023 et intitulée « BLUFFS: Bluetooth Forward and Future Secrecy Attacks and Defenses » démontre les faiblesses du standard et les moyens de remédiation.

L’étude « BLUFFS: Bluetooth Forward and Future Secrecy Attacks and Defenses » explore les mécanismes de sécurité de Bluetooth, en particulier l’appariement et l’établissement de session, et leur capacité à protéger les sessions passées et futures en cas de compromission d’une session actuelle.

L’étude révèle six nouvelles attaques, nommées attaques BLUFFS, qui brisent la confidentialité future et antérieure des sessions Bluetooth.

Ces attaques permettent l’usurpation d’identité et les interceptions de type man-in-the-middle en compromettant seulement une clé de session.

Elles exploitent deux vulnérabilités inédites dans la norme Bluetooth liées à la dérivation unilatérale et répétable de la clé de session.

Pour démontrer l’efficacité de ces attaques, les chercheurs ont développé un kit d’outils nommé BLUFFS, conçu pour manipuler et surveiller la dérivation de la clé de session Bluetooth en patchant dynamiquement un firmware Bluetooth propriétaire qu’ils ont reverse-engineered.

L’évaluation des attaques sur divers dispositifs et composants Bluetooth a révélé un impact critique et à grande échelle sur l’écosystème Bluetooth.

En réponse à ces découvertes, les chercheurs ont développé et testé avec succès une fonction améliorée de dérivation de clé pour Bluetooth, capable de prévenir les six attaques BLUFFS et leurs quatre causes principales.

Cette solution a été intégrée efficacement dans la norme Bluetooth, et des mesures d’atténuation au niveau de l’implémentation ont été discutées.

Les contributions de cette recherche ont été divulguées de manière responsable au groupe d’intérêt spécial Bluetooth (Bluetooth SIG)

Le papier de recherche : https://lnkd.in/e9rbQvnv

Les slides de présentation : https://lnkd.in/ejfjZ-cm

Le toolkit développé pour cette étude : https://lnkd.in/ejfjZ-cm

Le post de l’auteur, Daniele Antonioli, sur son site web : https://lnkd.in/ejfjZ-cm

Rétrospective Cyber 2023

En 2023, diverses vulnérabilités marquent le paysage de la cybersécurité, affectant une gamme de technologies et systèmes :

– La Campagne ESXiArgs cible les serveurs VMware ESXi, exploitant la vulnérabilité CVE-2021-21974 dans le protocole OpenSLP, permettant l’exécution de code à distance sur des serveurs non mis à jour. Cette attaque chiffre de nombreux serveurs exposés sur internet.

– Le Wiper Aïkido est un logiciel malveillant qui détourne les fonctionnalités des antivirus/EDR pour supprimer des composants systèmes critiques. Il utilise des liens symboliques pour induire en erreur l’antivirus, l’amener à supprimer des fichiers ou pilotes essentiels.

– Une vulnérabilité dans OpenSSL (CVE-2023-0286) affecte les versions 3.0.0, 1.1.1, et 1.0.2, permettant la lecture à distance de la mémoire du serveur et pouvant causer un déni de service. Des patchs correctifs sont disponibles.

– Les vulnérabilités dans l’Active Directory comprennent PrintNightmare, l’utilisation de protocoles obsolètes, et une mauvaise gestion des comptes de service, impactant la sécurité des systèmes d’information modernes.

– Les Active Directory Certificate Services sont vulnérables à des attaques comme PetitPotam, exploitant le protocole Encrypting File System Remote pour mener des attaques par relais NTLM.

– Une vulnérabilité critique dans Microsoft Outlook (CVE-2023-23397) permet à un attaquant de récupérer le hash NTLMv2 du mot de passe d’un utilisateur via un lien mail pointant vers une ressource SMB contrôlée.

– Les méthodes d’authentification forte sont contournées, en particulier par des services comme EvilProxy, qui emploient des techniques de phishing pour capturer des informations de connexion et des tokens MFA.

– Les pipelines de développement CI/CD révèlent des vulnérabilités dues à une intégration insuffisante des recommandations de sécurité, avec des risques d’attaques par empoisonnement de pipeline.

– Les équipements industriels connectés deviennent des cibles fréquentes pour les cyberattaques, nécessitant une attention accrue pour leur sécurisation.

– L’usage croissant de l’intelligence artificielle soulève des inquiétudes quant à son utilisation dans les cyberattaques et les risques de corruption dans les outils basés sur le machine learning.

Suricata est un moteur de surveillance de la sécurité réseau, d’IDS (système de détection d’intrusion) et d’IPS (système de prévention d’intrusion) à haute performance.

Suricata est un moteur de surveillance de la sécurité réseau, d’IDS (système de détection d’intrusion) et d’IPS (système de prévention d’intrusion) à haute performance.

Il est open source et géré par une fondation à but non lucratif, l’Open Information Security Foundation (OISF)

Pour l’installer sur Ubuntu, utilisez le PPA officiel pour installer Suricata.

Configurez Suricata en modifiant le fichier `/etc/suricata/suricata.yaml`.

Cela comprend la définition de l’interface réseau sur laquelle Suricata doit écouter et la configuration de la variable `HOME_NET`, qui représente les adresses IP du réseau local à surveiller

Suricata utilise des règles pour identifier les activités suspectes ou malveillantes sur le réseau.

Ces règles sont appelées signatures.

Utilisez `suricata-update` pour télécharger et mettre à jour les règles.

Par défaut, cela récupère le jeu de règles ET Open.

Les règles sont stockées dans `/var/lib/suricata/rules` et utilisées par Suricata pour analyser le trafic réseau.

Suricata inspecte les paquets réseau sur l’interface configurée, en utilisant les règles installées pour détecter les activités suspectes.

Lorsqu’une activité correspond à une règle, Suricata déclenche une alerte.

Ces alertes peuvent être consultées dans les logs de Suricata, tels que `/var/log/suricata/fast.log`.

Pour tester la fonctionnalité IDS, vous pouvez utiliser une règle spécifique et déclencher une alerte pour confirmer que Suricata fonctionne correctement.

Suricata surveille le trafic réseau en temps réel, en utilisant un ensemble de règles définies pour détecter des comportements suspects ou malveillants.

Il peut fonctionner en tant qu’IDS, détectant les intrusions, ou en tant qu’IPS, bloquant activement les menaces.

Plus d’info sur suricata.io et sur https://lnkd.in/eKNuFR-m

Épisode nolimitsecu sur le sujet : https://lnkd.in/e_HxAkrY

Présentation SSTIC 2023 attaques de type Supply Chain sur Suricata : https://lnkd.in/eviUbT86

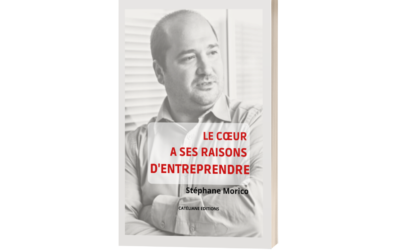

Le coeur a ses raisons d’entreprendre – Préface

Fédérer, transmettre, accomplir, créer, entreprendre sa vie pour un présent et un avenir meilleur

Ce livre a pour but d’inspirer, entreprendre et témoignage

Il démontre que l’entrepreneuriat peut être une voie extraordinaire et un excellent moyen de résoudre les problèmes du monde par l’action et d’apporter sa contribution.

la liberté de créer une entreprise ou de s’associer est une chance à saisir

Je transmets ici les clés et outils essentiels à tout entrepreneur en devenir ou aux personnes n’ayant pas pensé à l’entrepreneuriat pour créer l’étincelle qui allume la flamme entrepreneur.

C’est une certaine image de l’entrepreneuriat qui me correspond que je décris dans ce livre et une certaine vision que je veux défendre et illustrer avec bienveillance et altruisme.

J’y présente aussi l’entreprise que j’ai créée et nos projets et je souhaite que ce livre permet à chacun de créer sa propre vision de l’entrepreneuriat dans une volonté de transmission.

Inspirer en partageant mon parcours, celui de notre cause et de nos équipes et ainsi rendre hommage et faire perdurer et grandir, l’idée est la conscience d’une informatique responsable et d’un système informationnel libre, sécurisé, indépendant et ouvert.

Cet ouvrage est né de l’envie de partager et aider chacun à trouver l’inspiration, se connecter à ses valeurs et à garder le cap pour entreprendre et contribuer à un présent et un avenir meilleur.

Il apporte la conscience au niveau de l’informatique, de la technologie et est illustré des meilleures informations et outils pratique.

Une certaine idée de l’entrepreneuriat y est exposée qui a le pouvoir de concilier technologie et humanité

Le livre peu être commandé à la FNAC, decitre, sur amazon, en presse etc. ISBN. 978-2-492825-04-0

Vous pouvez obtenir une version dédicacée ici : https://stephanemorico.com/le-coeur-a-ses-raisons-dentreprendre

SMRC SERVICES SAS

790964944 RCS GRENOBLE

FRANCE